L’accesso ultra veloce ad Internet potrebbe avvenire con la trasmissione di luce diretta senza inserirla in cablature. I ricercatori hanno trovato il modo di “attorcigliare” i fotoni in modo che possano trasportare più informazione di quanto Leggi tutto “Una tecnologia “Twisted light” potrebbe rendere la trasmissione wireless più veloce della fibra”

Campagna distribuzione malware tramite false bollette energetiche – CERT Nazionale Italia

Nelle ultime ore sono giunte a questo CERT diverse segnalazioni riguardo una campagna di distribuzione malware via Email ai danni di clienti di una nota azienda italiana del settore energetico.

Ora anche malware nazionale, attraverso mail da un ente nazionale di fornitura elettrica. Al danno aggiunge la beffa. In questo caso però l’ente nazionale non c’entra niente.

Sorgente: Campagna distribuzione malware tramite false bollette energetiche – CERT Nazionale Italia

La vulnerabilità DUHK mette a rischio i sistemi di crittografia – Securityinfo.it

Una nuova falla di sicurezza consentirebbe di violare la codifica delle sessioni dei browser e delle VPN. La colpa è dei dispositivi obsoleti.

Ed ora diamo anche una bella spallata alle VPN. Prodotti, sì obsoleti ma, largamente diffusi come Cisco, Fortinet e compagnia bella, hanno delle falle Leggi tutto “La vulnerabilità DUHK mette a rischio i sistemi di crittografia – Securityinfo.it”

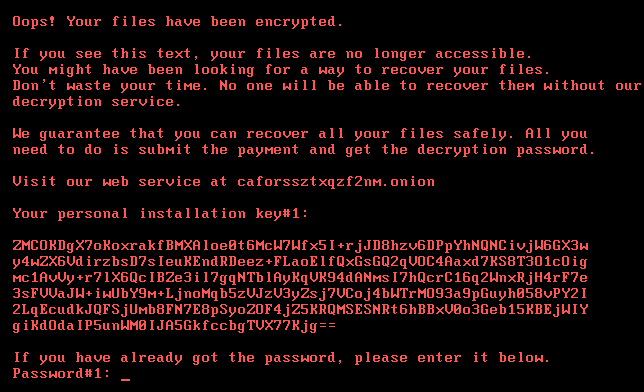

Bad Rabbit ransomware – Securelist

On October 24th we observed notifications of mass attacks with ransomware called Bad Rabbit. It has been targeting organizations and consumers, mostly in Russia but there have also been reports of victims in Ukraine.

L’attacco è stato massivo e si è basato sull’indirizzamento ad un link per il download di un fantomatico “Flash Player Installer” a partire da siti web normali. Leggi tutto “Bad Rabbit ransomware – Securelist”

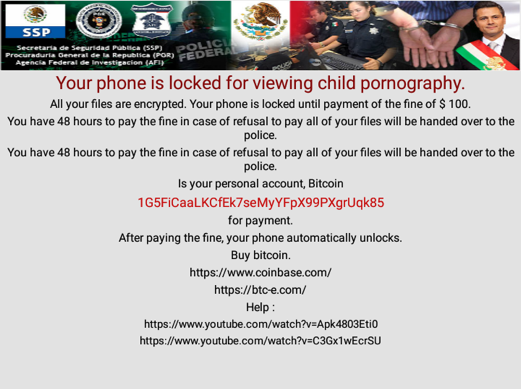

LokiBot: il trojan che si trasforma in un ransomware se lo ostacoli – Securityinfo.it

Il malware è pensato per colpire i dispositivi Android e rubare i dati bancari. Se l’utente non gli concede i permessi, blocca il telefono.

Molto ingegnoso e come sempre si basa sulla “credulità” dell’utente che concede i diritti di amministrazione ad una applicazione quantomeno dubbia. Ad ogni modo, fortunatamente, la cifratura dei dati, ipotizzata dalla finestra di blocco, non avviene e l’applicazione può essere facilmente rimossa. Ma siamo certi che qualcuno ci sarà cascato e, in fondo, la cifra richiesta di 70-100$ non terrorizza…

Sorgente: LokiBot: il trojan che si trasforma in un ransomware se lo ostacoli – Securityinfo.it

Attività sospette sul Web. I pirati cercano le chiavi per SSH dei siti WordPress – Securityinfo.it

I cyber-criminali stanno cercando le chiavi private nelle directory dei siti Internet. Nel dubbio, meglio verificare dove le abbiamo memorizzate.

Chiaramente l’attività di ricerca effettuata attraverso scansioni specifiche non lascia presagire niente di buono, soprattutto in ambienti che sono stato spesso oggetti di violazioni. L’attività in questione è però abbastanza particolare, in quanto il protocollo SSH non lascia chiavi “private” all’interno della struttura del sito WordPress a meno di particolari plugin utilizzati per qualche scopo.

Ad ogni modo è sicuramente utile, se a conoscenza di utilizzi particolari di tale protocollo, andare a controllare se non ci siano tracce di chiavi “private” all’interno della struttura del sito.

Sorgente: Attività sospette sul Web. I pirati cercano le chiavi per SSH dei siti WordPress – Securityinfo.it

Ecco come funziona l’attacco KRACK contro le reti Wi-Fi – Securityinfo.it

È possibile decrittare tutto il traffico trasmesso da un dispositivo e in alcuni casi modificarlo. Per i dispositivi Android è un vero disastro. Come programmato, sul sito www.krackattacks.com sono comparsi i dettagli riguardanti la nuova tecnica cdi attacco KRACK che permette di aggirare il sistema di crittografia utilizzato da WPA2. Sul sito, Mathy Vanhoef spiega […]

E la situazione è anche peggiore di come sembrava: l’attacco è devastante e nel caso più estremo permette addirittura di inoculare malware direttamente nel dispositivo compromesso.

Sorgente: Ecco come funziona l’attacco KRACK contro le reti Wi-Fi – Securityinfo.it

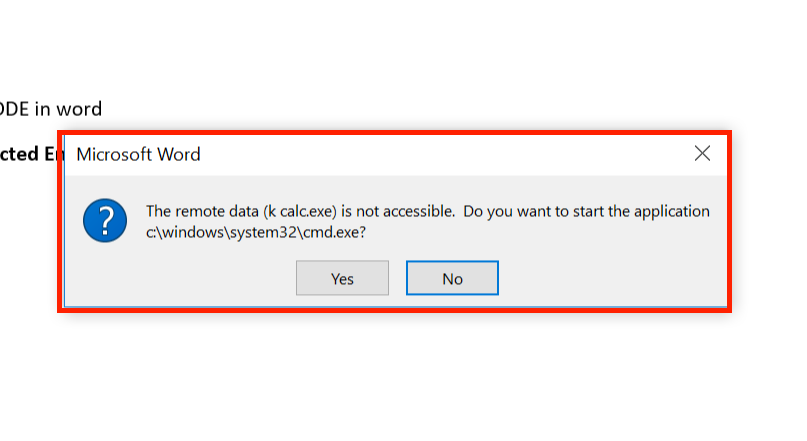

Attenzione ai documenti Office: il malware si avvia anche senza Macro – Securityinfo.it

Non è propriamente una falla ma sappiamo bene che l’utente medio non ha idea di cosa stia effettivamente chiedendo il programma e quindi nella stragrande maggioranza dei casi accetterà l’esecuzione di qualunque cosa.

La tecnica sfrutta la funzione Microsoft Dynamic Data Exchange per avviare un eseguibile. Microsoft: “non è una falla di sicurezza”.

Sorgente: Attenzione ai documenti Office: il malware si avvia anche senza Macro – Securityinfo.it

La sicurezza dei router Wifi è compromessa oggi i dettagli del bug

La sicurezza dei router Wifi. Compromesso l’algoritmo WPA2, possibile intercettare e decifrare lo scambio dati tra un dispositivo e l’access point.

Siamo di nuovo ad un punto MOLTO critico: si è scardinata la sicurezza del protocollo WPA2. Sarà necessario aggiornare TUTTI gli apparati che usano il WiFi e quindi il protocollo, per ora dato per sicuro, WPA2. E sarà una cosa molto dolorosa, visto che è implementato anche negli oggetti IOT, cioè webcam, sistemi di allarme …. Un vero dramma. La domanda che viene in questi casi è: qualcuno, prima del ricercatore che ha divulgato la notizia, sapeva già della vulnerabilità e magari l’ha già sfruttata? (qualche sigla per intendersi NCA, CIA, FBI …). A pensar male si fa peccato ma …

Sorgente: La sicurezza dei router Wifi è compromessa oggi i dettagli del bug

WiFi mesh networks can detect your breathing

Con questa tecnologia si può stabilire se all’interno di una stanza, di un appartamento o in qualunque posto (per ora al chiuso) ci sia un intruso, ovvero si sia mosso qualcosa. Attraverso i sensori ad infrarosso, ovviamente? No, attraverso la rete WiFi che ormai tutti quanti abbiamo in casa. Con una piccolissima aggiunta, cioè un algoritmo, ovvero un piccolo software all’interno del router, ma dal risultato veramente incredibile: si riesce a percepire addirittura se qualcuno sta respirando.

In pratica attraverso un algoritmo inserito nel router principale, ed un controllo effettuato da un secondo router si può stabilire il tempo di percorrenza di un certo impulso(un PING, diciamo), che dopo vari rimbalzi, attraversi i muri di casa. Cambiando la disposizione dell’ambiente, ovvero aggiungendo o spostando qualche elemento, tale tempo necessariamente cambia: ed ecco rilevato il movimento.

La cosa veramente interessante è che potrebbe essere implementato a costo zero all’interno dei vari router in commercio e risultare come una funzionalità incredibile per tutti.

Per inciso, da quello che dicevo sopra si evince che la sensibilità è 1-2cm, quindi ampiamente sufficiente alla rilevazione di un qualunque movimento.